打印本文

打印本文  关闭窗口

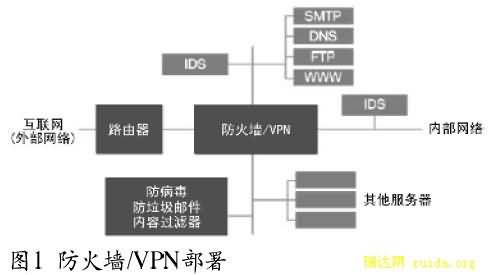

关闭窗口 尽管防火墙/VPN安全网关非常重要,但近年来90%的攻击都是应用程序的漏洞。传统的状态监测防火墙在很大程度上基于数据包报头信息与接入控制列表(ACL)的匹配,这对防御此类攻击并不是很有效。

入侵检测系统(IDS)可以发现应用层攻击,因此有些企业部署IDS来监控重要网络的流量。但仅仅是检测还不够,检测到攻击后终止这些攻击同样重要。目前的趋势是把IDS演进成一个入侵防御系统(IPS),该系统能检测下一级并终止检测到的攻击,包括应用攻击。

在有些情况下,企业网络中部署特定应用的防病毒、防垃圾邮件和内容过滤设备是为了完善防火墙/VPN。

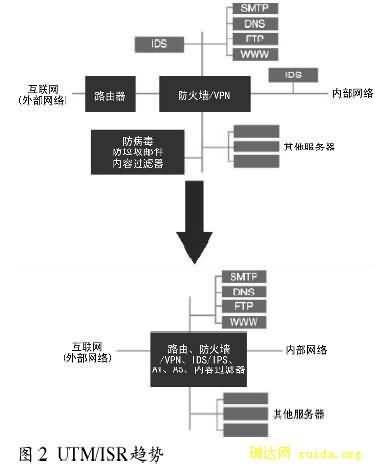

这种趋势的一个不好的结果是网络安全设备的急剧膨胀,从而提高了成本和管理复杂性,需要购买和操作的设备过多。有些IT经理寻找具有通用威胁管理(UTM)系统或集成服务路由器(ISR)的简单解决方案,把多种联网和安全功能(如路由、防火墙、IPSec、IDS/IPS、防病毒、防垃圾邮件和内容过滤)集中到一台设备上。

网络(包括广域网和局域网)在加速发展。网络用户希望响应时间越短越好。IT经理不想让联网设备成为流量的瓶颈,而且意识到只有增加安全措施才能解决问题。要成为市场接受的解决方案,外围网络安全设备必须具有同广域网一样的速度。

网络设计人员和经理逐渐意识到,仅仅外围设备防御还远远不够。便携PC和无线接入的使用增加了“内部攻击”的可能性。为了防御蠕虫或病毒在企业内外的传播,网络安全设备应部署在企业网络内部,甚至将它们融入LAN基础架构中。LAN速度通常高于WAN速度,因此LAN中部署的网络安全设备也需要更高的性能。

概括地说,网络安全具有以下明显趋势:

·应用程序内容安全

·更高集成度

·更快的速度

尽管出现了应用程序内容安全和更高集成度的趋势,但在大多数企业里,防火墙/VPN仍然是网络安全设备中最重要的。对于那些部署UTM或ISR的企业来说,防火墙/VPN功能是这些设备的基础,在这个基础上,可以增加其他一些应用程序内容安全功能。

厂商之痛和设计难题

传统的防火墙/VPN已经有了多年的历史。有意思的是,对大多数厂商来说,促使他们开发下一代防火墙/VPN解决方案的动力不仅仅在于不断降低成本、提高性能,还包括当前防火墙/VPN解决方案在防御应用层攻击方面的限制。即使新开发是由于非安全因素,如果不考虑内容安全的发展趋势,在新防火墙/VPN方面的研发投资仍只是一个权益之计。

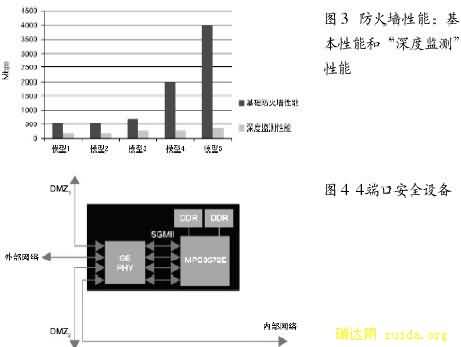

处理应用程序内容需要大量CPU资源。图3显示,用软件来执行“深度包监测”达不到所期望的线速。

随着环境的不断变化以及人们对内容安全、更高集成度和更高速度的关注,有些厂商开始考虑设计一款具有数据包和内容处理功能的新硬件平台,以最大限度地提高研发效率和缩短产品上市时间。根据装载的软件,该平台可以充当防火墙/VPN、IDS/IPS、防病毒/防垃圾邮件/内容过滤或ISR/UTM。而对于所有不同的网络安全产品来说,性能必须维持较高的水平,成本也不能提高。

要实现上述目标:

·驱动平台的处理器必须能够以适当的价格提供适当的功能和性能;

·系统设计必须简单;

·使用同一平台的不同产品的软件结构必须一致;

·防火墙/VPN软件需要能够重复使用;

用MPC8572E设计防火墙/VPN

飞思卡尔的下一代PowerQUICCTM III集成通信处理器旨在为对称和非对称多核系统提供解决方案。这些方案基于构建在Power Architecture技术上的e500片上系统(SoC)可扩展平台,能够提供千兆赫双核通信处理性能,同时还具有先进的内容处理和安全功能。

MPC8572E系列处理器能够提供1.2 GHz 至1.5 GHz不等的时钟速率,它集两个强大的处理器内核、增强的外围设备和高速互连技术于一身,平衡了处理器的I/O系统吞吐量。这些处理器还包含一个集成了四个强大引擎的应用加速块,这四个引擎是:卸载复杂表格搜索和报头检测负荷的表格查找单元(TLU);处理常规表达匹配的模型匹配引擎;管理文件解压的Deflate引擎;加快虚拟专用网IPSec和SSL/TLS中的加密操作的安全引擎。

图4显示了4端口安全设备的核心,并且阐释了用MPC8572E进行系统设计是多么的轻松。简单的系统设计(MPC8572E中卓越集成的结果)能大幅减少系统成本、缩短产品上市时间。

为了了解防火墙操作,我们先分析一下两种非常常见的业务交易信息流:

·World Wide Web(万维网,HTTP)

·文件传输 (FTP)

使用HTTP协议,World Wide Web 业务中从客户端到服务器的数据包流按照下列5字节组中的选择器值进行划分:

<协议、 SA、 DA、 SP、 DP>,其中

·协议 = TCP

·SA = 客户端地址

·DA =(通常是已公布的)服务器地址

·SP = 客户端端口编号

·DP = 80,IANA为HTTP协议分配的端口编号。

在信息流的另一个方向,源和目的地地址间的选择器值进行交换。

FTP文件传输包括控制连接和数据传输连接。客户端到服务器的控制流按照下列5字节组中的选择器值进行划分:

<协议、SA 、DA、 SP、 DP>,其中?协议 = TCP

·SA = 客户端地址

·DA =(通常是已公布)服务器地址

·SP = 客户端地址

·DP = 21,IANA为FTP控制分配的端口编号。

数据连接是控制连接(母数据流)的子数据流。客户端使用PORT或PASV命令来指定用来传输所请求数据的地址和端口编号。FTP服务器到客户端的数据流按照下列5字节组中的选择器值进行划分:

<协议、 SA、 DA、 SP、 DP>,其中

·协议 = TCP

·SA = (通常已公布)服务器地址

·DA = PORT或PASV命令中指定的动态地址

·SP = 通常是服务器分配的动态端口(或者默认值为20,IANA为FTP数据分配的端口数量)

·DP = PORT或PASV命令中指定的动态端口编号。

前面的例子表明,信息业务是基于流量的。流量按照下列5字节组中的选择器值进行划分: <协议、 SA、 DA、 SP、 DP>。选择器值在流量的有效期间不会更改。

服务器地址通常都是公开的。表明业务的端口编号由IANA定义。由已知服务器地址和端口编号划分的单个流量适用于很多业务(但不是所有业务)。

有些多媒体业务使用一个以上的子流量。母流量(通常是控制流量)会协商子流量(通常是数据或多媒体流量)里的选择器值。

基于流量的防火墙操作

已知端口编号基于访问控制列表(ACL)支持相对简单的策略执行操作。

例如,对于Web流量,适用的ACL可以定义为:

“如果协议是TCP协议且目的端口编号为80,允许流量从外部网络进入DMZ1。”

策略执行阶段需要对已收到数据包的选择器值与配置的ACL进行匹配。一旦匹配,属于该流量的所有后续数据包都能允许通过,或者简单地进行转发。

在FTP情况中,策略执行要复杂一些。除了匹配可适用ACL外,它看起来类似于:

“如果协议是TCP且端口编号为20,更多处理流量从外部网络进入DMZ1。”

控制流量数据包被“进一步处理”,其中FTP协议交换决定子数据流量选择器值。与子流量协商的选择器值对应的小孔打开,与小孔选择器值匹配的后续数据包被允许通过。

控制路径决定着第一个或前面几个数据包的性能,而数据路径决定着流量中剩余数据包的性能。由于大部分信息流量都包含大量数据包,数据路径在很大程度上决定了防火墙的吞吐量。因此,防火墙设计人员对数据路径进行高度优化,以实现出色的系统性能。

结语

MPC8572E是一款以Gbps速度优化网络安全处理的PowerQUICC III处理器。它的e500双核提供了执行各种安全操作所需的CPU周期和灵活性。MPC8572E的集成硬件模块(Pattern Matcher、Deflate、表格查找单元和安全引擎)以更低的功耗,进一步加快了数据包报头和应用内容处理。同时,其高度优化的内部互连结构也确保了高带宽、低延迟和有效的管道操作。

MPC8572E处理器(包含所有主要的处理和I/O元件)以较低的系统成本和较短的设计周期支持非常简单、优雅的平台设计。由于它是从经过验证的PowerQUICC III SoC演进而来,都用相同的e500内核、eTSEC 和 SEC模块进行实施,所以实现了现有防火墙/VPN的大量再利用。

尽管本文重点介绍如何将MPC8572E用于防火墙/VPN设计,但SoC也可以用于包括IDS/IPS、防病毒/防垃圾邮件和ISR/UTM在内的其他安全设备,它们都有一致的结构。换句话说,厂商可以用MPC8572E设计出一个硬件平台,然后在适当时间将它转换成具有适当软件载荷的特定网络安全设备。

打印本文

打印本文  关闭窗口

关闭窗口